60 % des PME victimes d’une cyberattaque de malware ou ransomware font faillite dans les 18 mois. C’est brutal. Mais c’est la réalité. C’est souvent le clic d’un collaborateur mal informé qui ouvre la porte. Et quand ça arrive, c’est trop tard. Vos fichiers sont chiffrés, vos services figés, vos clients injoignables.

Cependant il faut faire la différence malware ransomware. Ces deux termes sont souvent utilisés de manière interchangeable alors qu’ils désignent des menaces différentes nécessitant des réponses différentes.

Le danger invisible qui menace votre entreprise

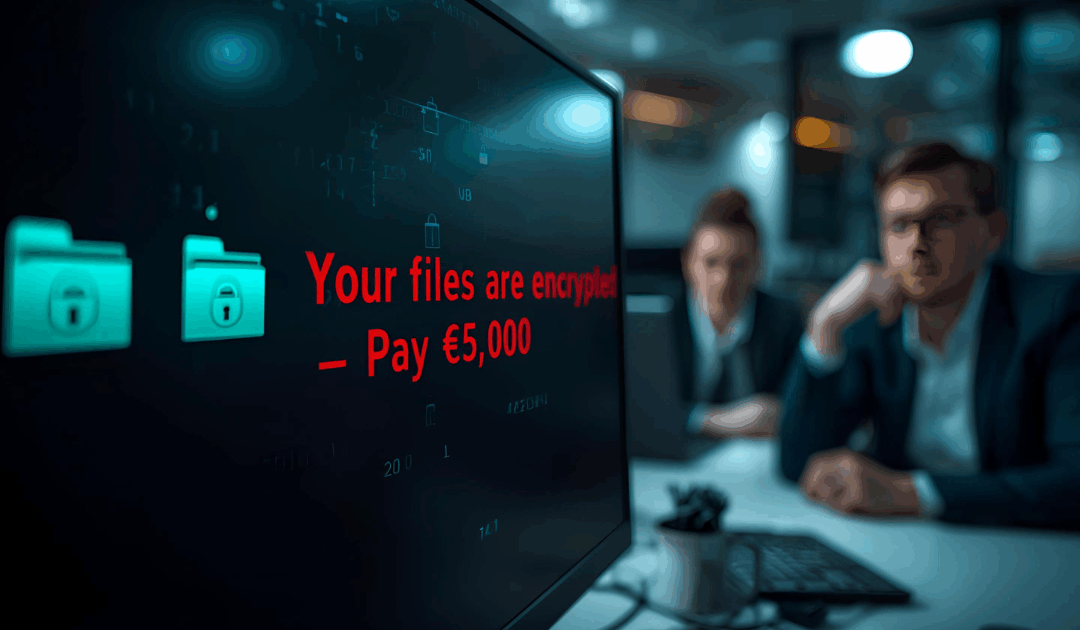

Imaginez ce scénario. Lundi matin huit heures. Vous allumez votre ordinateur. Un message en lettres rouges vous informe que tous vos fichiers ont été chiffrés. Pour récupérer l’accès, vous devez payer cinq mille euros en bitcoin sous quarante-huit heures. Vos collaborateurs vous appellent paniqués. Personne ne peut travailler. Les commandes clients sont inaccessibles. La comptabilité est bloquée.

Ce scénario se produit tous les jours en France. Une entreprise française sur deux a été victime d’au moins une cyberattaque en 2024. Le coût moyen pour une PME se situe entre cinquante mille et deux cent mille euros en comptant l’arrêt d’activité, la perte de données et la restauration des systèmes.

Les PME sont devenues la cible privilégiée des cybercriminels précisément parce qu’elles sont moins bien protégées tout en disposant de trésorerie et de données exploitables. La confusion entre malware et ransomware aggrave encore la situation. Beaucoup pensent qu’un bon antivirus suffit à les protéger contre toutes les menaces.

Qu’est-ce qu’un malware exactement

Un malware est un terme générique qui désigne tout logiciel malveillant conçu pour nuire à un système informatique. Le mot vient de malicious software. C’est comme le terme maladie en médecine. Il existe des centaines de maladies différentes avec des symptômes et des traitements différents.

Les différents type de malware

Les virus informatiques constituent la famille la plus connue. Un virus s’attache à d’autres fichiers légitimes et se propage d’un ordinateur à l’autre lorsque ces fichiers sont partagés. Comme un virus biologique, il a besoin d’un hôte pour se reproduire. Quand vous ouvrez un fichier infecté, le virus s’active et contamine d’autres fichiers. L’objectif peut être de ralentir le système, d’effacer des données ou de permettre une prise de contrôle à distance.

Les vers informatiques n’ont pas besoin de fichier hôte. Ils exploitent les failles de sécurité des réseaux pour se répliquer automatiquement d’une machine à l’autre. Un ver peut infecter des milliers d’ordinateurs en quelques heures sans intervention humaine. L’objectif est généralement de créer un réseau de machines zombies contrôlables à distance.

Les chevaux de Troie se présentent comme un logiciel légitime mais cachent des fonctions malveillantes. Vous téléchargez ce qui semble être un jeu gratuit ou un utilitaire pratique. En réalité, vous installez un programme qui ouvre une porte dérobée permettant à un attaquant de prendre le contrôle de votre ordinateur.

Les spywares s’installent discrètement pour collecter des informations à votre insu. Ils enregistrent vos frappes clavier pour capturer vos mots de passe. Surveillent vos habitudes de navigation. Ils accèdent à vos fichiers. Ces données sont ensuite transmises à des tiers qui les exploitent pour du vol d’identité ou de l’espionnage industriel.

Les objectifs des malwares varient considérablement. L’espionnage et le vol de données motivent les spywares. Le sabotage du système anime certains virus conçus pour détruire des données. L’utilisation des ressources concerne les malwares qui transforment votre ordinateur en relais pour envoyer du spam ou participer à des attaques.

Comment attrape-t-on un malware ?

Les pièces jointes email restent le canal privilégié. Un fichier Word ou PDF en apparence anodin contient des macros malveillantes qui s’exécutent dès l’ouverture. Les sites web compromis constituent un autre vecteur majeur. Un script malveillant télécharge et installe un malware sans que vous ne fassiez rien. Les clés USB infectées propagent des malwares notamment dans les environnements industriels. Les téléchargements de logiciels piratés contiennent souvent des malwares.

Le ransomware : le malware qui prend en otage

UUn ransomware est un malware d’extorsion qui chiffre vos données et exige une rançon pour les débloquer. C’est une prise d’otage numérique.

Le mode opératoire

L’infiltration emprunte les canaux classiques : email de phishing, site compromis ou faille de sécurité. Une fois installé, le ransomware entre en phase de reconnaissance silencieuse. Il explore votre réseau pendant des jours, voire des semaines, pour localiser les données les plus précieuses : serveurs de fichiers, bases de données, sauvegardes accessibles.

Le chiffrement survient brutalement, souvent hors heures de bureau pour maximiser les dégâts. Avec des algorithmes militaires, le ransomware rend vos fichiers inaccessibles en quelques minutes. Documents, photos, bases de données : tout est verrouillé.

L’écran affiche alors la demande de rançon avec instructions de paiement en bitcoin et compte à rebours. Certains ransomwares pratiquent la double extorsion : menace de publier vos données en ligne.

Les cibles prioritaires

Les attaquants visent les fichiers à forte valeur : devis, factures, contrats, bases clients, documents comptables et juridiques. Surtout les sauvegardes en réseau, votre dernier filet de sécurité.

Les montants

Les rançons s’adaptent à votre taille : mille à dix mille euros pour une TPE, dix mille à cinquante mille euros pour une PME. Les attaquants ajustent leurs exigences selon ce qu’ils ont observé.

Pourquoi ne pas payer

Payer ne garantit rien. Vous traitez avec des criminels sans obligation. Quarante pour cent des entreprises qui paient ne récupèrent jamais leurs données : clé défectueuse, disparition des attaquants ou échec du déchiffrement. Payer encourage les criminels et fait de vous une cible récurrente.

Les différences essentielles entre malware et ransomware

L’objectif principal constitue la première différence majeure. Un malware poursuit des objectifs variés. Espionnage, sabotage, utilisation de ressources, affichage de publicités. Les motivations peuvent être financières, politiques ou simplement malveillantes. Un ransomware a un seul objectif. L’extorsion financière directe et immédiate.

La visibilité de l’attaque diffère radicalement. Un malware classique agit dans l’ombre le plus longtemps possible. Les symptômes sont subtils. Ralentissements inexpliqués, comportements étranges, publicités intempestives. Un ransomware se manifeste de manière spectaculaire et bruyante. L’affichage du message de rançon en plein écran ne laisse aucun doute.

L’impact immédiat varie considérablement. Un malware provoque des nuisances progressives. Ralentissements qui s’accumulent, vol de données qui passe inaperçu, dégradation de la performance. Vous pouvez continuer à travailler même si c’est de manière dégradée. Un ransomware provoque un blocage total et immédiat. Du jour au lendemain, vous ne pouvez plus accéder à aucun fichier. La production s’arrête. C’est l’équivalent d’un incendie.

La réversibilité diffère également. Un malware est généralement nettoyable avec un bon antivirus et des outils spécialisés. Le processus peut être long mais techniquement vous pouvez retrouver un système sain. Un ransomware pose un problème mathématique quasi insurmontable. Le chiffrement utilisé est tellement robuste que le déchiffrement sans la clé prendrait des milliers d’années. Quelques ransomwares ont été cassés par des chercheurs mais pour la grande majorité, il n’existe aucune solution sans la clé.

La temporalité révèle une différence stratégique. Un malware peut rester des mois voire des années dans un système sans être détecté. Plus il reste discret et actif, plus il peut collecter d’informations. Un ransomware a un impact immédiat et visible dès son activation. La phase de reconnaissance peut durer quelques jours mais une fois le chiffrement lancé, l’attaque devient visible en quelques minutes.

La bonne nouvelle : des réflexes simples pour réduire drastiquement le risque

Former vos équipes constitue la première ligne de défense. Quatre-vingt-dix pour cent des cyberattaques réussissent grâce à une erreur humaine. Un clic sur une pièce jointe piégée, un mot de passe faible, une clé USB inconnue insérée par curiosité. Former vos collaborateurs n’est pas une option. La sensibilisation au phishing doit être au cœur de cette formation. Apprendre à reconnaître les emails suspects, vérifier l’adresse de l’expéditeur, se méfier des messages urgents, ne jamais cliquer sans vérifier. La formation continue est essentielle. Pas une formation unique mais des piqûres de rappel régulières.

Sauvegarder régulièrement hors ligne représente votre filet de sécurité ultime. La règle du trois deux un doit devenir votre mantra. Trois copies de vos données. Deux supports différents. Une copie hors site et hors ligne totalement déconnectée du réseau. Cette dernière condition est cruciale. Un ransomware chiffrera toutes les sauvegardes accessibles. Une vraie sauvegarde hors ligne signifie un disque dur externe physiquement déconnecté et stocké dans un lieu sécurisé. Les tests réguliers de restauration sont aussi importants que les sauvegardes elles-mêmes. Testez au moins une fois par trimestre.

Simuler des attaques pour tester les réflexes transforme la théorie en pratique. Les exercices de phishing contrôlés consistent à envoyer de faux emails pour mesurer la vigilance. Qui clique ? Qui signale ? Ces tests ne doivent pas sanctionner mais identifier les besoins de formation. Les tests de restauration en conditions réelles simulent une panne. Combien de temps pour restaurer ? Quelles données manquent ? Quels problèmes rencontrez-vous ?

La cybersécurité c’est comme la santé

La cybersécurité c’est comme la santé. Mieux vaut prévenir que payer une rançon. Les solutions existent. Elles ne sont pas réservées aux grandes entreprises. Former vos collaborateurs, sauvegarder intelligemment, simuler des attaques, avoir un plan d’urgence. Ces quatre piliers sont à la portée de toute PME.

La différence entre malware ransomware n’est pas qu’une subtilité technique. C’est une distinction qui doit guider votre stratégie de protection. Contre les malwares classiques, un antivirus à jour et une hygiène numérique correcte suffisent généralement. Contre les ransomwares, seules des sauvegardes hors ligne rigoureuses vous protègent réellement.

L’humain reste le maillon faible. Mais l’humain est aussi votre meilleure défense. Un collaborateur formé qui signale un email suspect peut stopper une attaque avant qu’elle ne commence. Un dirigeant qui investit dans des sauvegardes solides dort tranquille même si le pire arrive.

Chez Limousin Informatique, nous accompagnons les entreprises locales dans la mise en place de ces protections. Parce qu’une cyberattaque ne prévient pas mais on peut s’y préparer. Nous réalisons des audits de sécurité pour identifier vos vulnérabilités ,formons vos équipes aux bonnes pratiques pour mettre en place des solutions de sauvegarde adaptées et enfin vous aiderxx à construire votre plan d’urgence.

Ne laissez pas la confusion entre malware et ransomware vous empêcher d’agir. Comprendre la différence entre un malware et ransomware c’est déjà commencer à se protéger.